Emotet(エモテット) ウィルスの感染が激増しています。

自分も加害者、被害者にならないか心配です。

■この記事は、公的な公式サイトの情報をもとに作成しています。

・IPA HOME情報セキュリティ「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて

https://www.ipa.go.jp/security/announce/20191202.html

・JPCERT/CC マルウェアEmotetの感染再拡大に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220006.html

・警視庁 Emotet(エモテット)感染を疑ったら

https://www.keishicho.metro.tokyo.lg.jp/kurashi/cyber/joho/emotet.html

Emotet(エモテット)とは

Emotetは、攻撃者によって送付されたメールの添付ファイルをPCで開くと感染するウイルスです。

正確にはマルウェアに分類されるようです。

Emotetの攻撃方法

最恐ウイルス Emote(エモテット)の攻撃方法

step 1:

マイクロソフトのoffice製品(MS-Office)のマクロ付きのWordやExcelファイルをメールに添付して、大量に送付。

このメールを受け取っただけでは感染しません。

step 2:

Emotetのウイルス付のメールだと知らずに添付ファイルを開くと感染し、メールアカウントとパスワード、アドレス帳などの情報が抜き取られる。

step 3:

その抜き取ったのメールのアドレス情報を元に他のユーザーへ感染メールを送信(ばら撒く)。

取引先や顧客を迷惑をかけます。

送信した相手からの損害賠償請求、ブランドイメージ失墜などのリスクもあります。

step 4:

他のウイルスソフトを取り込んで、PCの感染を拡大させる。

ちなみに今のところWindows-PCのみ感染し、Mac や Linuxは感染しないようです。

メールの偽装が巧み

ばらまきメールの巧妙さです。

Emotetの感染経路は、メールに添付したMicrosoft WordやExcelファイルのマクロを利用して端末へ侵入・感染するという手法です。

これは、今までもよくあるパターンで、怪しいメールのURLリンクや添付ファイルは開かないことで対応できました。

今までのウィルスメールは明らかに怪しいケースが多かったです。

Emotetのメールの内容は、怪しくないのです。

メールの流れに沿った内容で、メールでやり取りしている相手から送付されるので違和感を感じないケースが多いです。

こんなところにAI技術が生かされている感じがします。

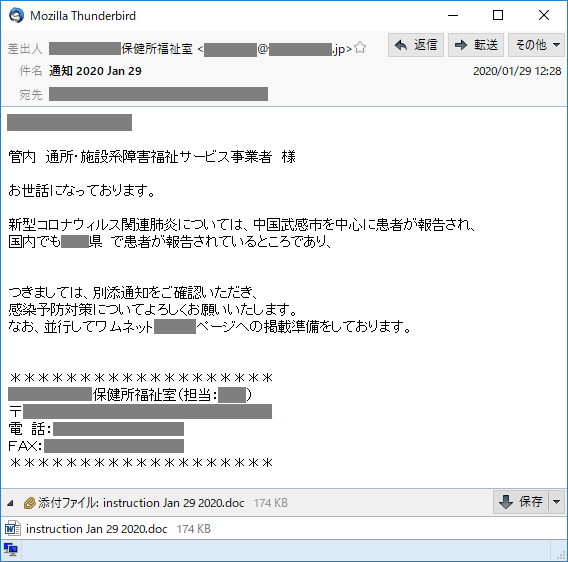

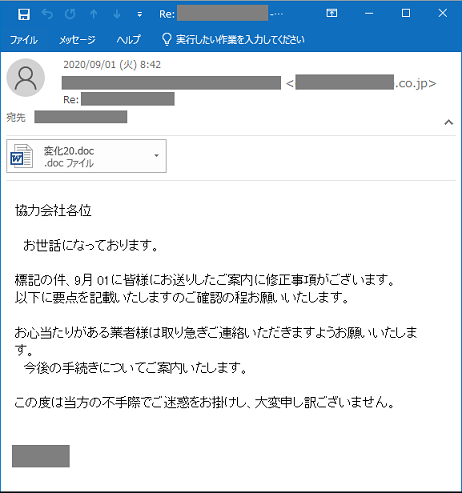

★IPAで公開されているメール例を載せます。

[出典]IPA:「Emotet」と呼ばれるウイルスへの感染を狙うメールについて-

図5 新型コロナウイルスを題材とした攻撃メールの例(2020年1月)

図7 日本語の攻撃メールの例

https://www.ipa.go.jp/security/announce/20191202.html

Emotetのメールにはいくつかのバリエーションが確認されましたが、いずれも不信感を抱かせにくくなっています。

★さらに巧妙なのは、添付ファイルは暗号化されたzipファイルで送付されるので、ウイルス対策ソフトで検知でません。

別メールでパスワードが送付されます。

(会社間のやり取りでは、添付ファイルを暗号化したzipファイルで送る運用が多いです)

EmoCheckでチェック方法

(1)EmoCheckをダウンロード

EmoCheckダウンロードページから、調査対象のPCに合った実行ファイルをダウンロードする。

– 64Bit版のWindowsを利用している場合 emocheck_x64.exe

– 32Bit版のWindowsを利用している場合 emocheck_x86.exe

(2)ダウンロードしたファイルのハッシュ値を確認

念の為ダウンロードしたファイルが改ざんされていないかを確認します。

(感染の有無を確認をしようとして、他のウィルスに感染したら最悪です。)

確認方法はファイルのハッシュ値を比較します。

Windows 10では、コマンドプロンプト(CMD)で、 certUtilコマンドを実行することで、ファイルのハッシュ値を確認可能です。

certUtilコマンドの実行結果と、Github上のハッシュ値を比較して、一致していれば破損や改ざんがされていないことが確認できます。

Windows 10でのハッシュ値の確認方法

certUtil -hashfile emocheck_v2.1.1_x64.exe MD5

C:\work> C:\work> C:\work> certUtil -hashfile emocheck_v2.1.1_x64.exe MD5 MD5 ハッシュ (対象 emocheck_v2.1.1_x64.exe): df7611dfe7c21b50e606c5b1442adf17 CertUtil: -hashfile コマンドは正常に完了しました。

ダウンロードした公式サイトの情報を一致することを確認する

https://github.com/JPCERTCC/EmoCheck/releases

emocheck_v2.1.1_x64.exe

MD5 : df7611dfe7c21b50e606c5b1442adf17

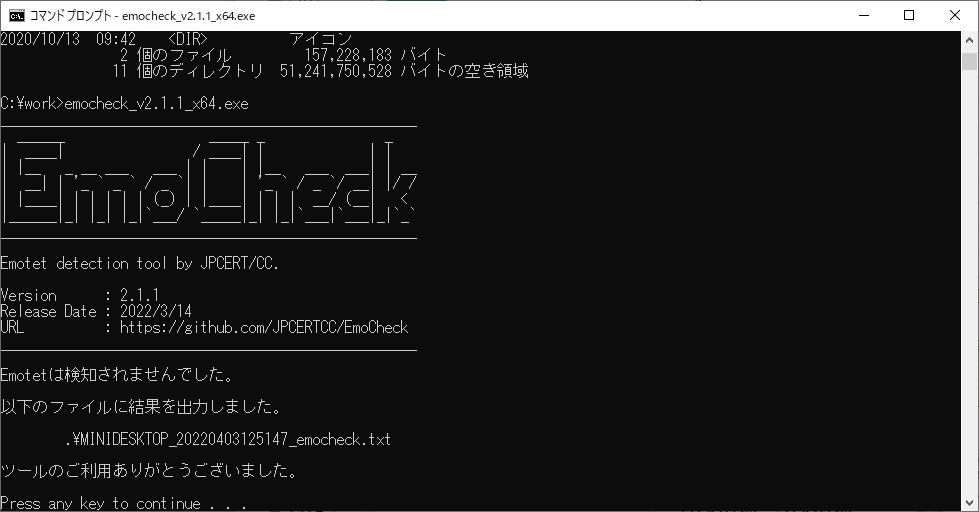

(3)EmoCheckを実行

コマンドプロンプト(CMD)からEmoCheckをダウンロードしたフォルダに移動し、EmoCheckを実行します。

特にオプションの指定は必要ありません。

EmoCheckを実行し、感染していなければ「Emotetは検知されませんでした。」と結果が表示されます。

2分ほどで完了しました。

ファイルをフルスキャンしているのではなく、常駐しているメモリの中をチェックしているようです。

PCの負荷は低く、本当にチェックしたの? と疑う負荷の少なさです。

感染していたら

・感染した端末のネットワークをインターネットから遮断する

被害を広げないように

・他のマルウェア感染の有無を調査する

EmoCheckの確認で、感染が確認できなかったとしても、他のマルウェア感染の有無について調査。

ウイルス対策ソフトを最新の状態に更新した上で完全スキャン(フルスキャン)を実行。

・感染したアカウントのメールアドレスとパスワードを変更する

メールアドレスのパスワードが盗まれている可能性があるので、パスワードを変更

・感染した端末を初期化する

ウイルススキャンでは発見できなかったバックドアが残っており、再び犯罪者の侵入を許してしまうことがありますので、端末を初期化することがベスト

とりあえず、以下を守っておけば被害は抑えられる

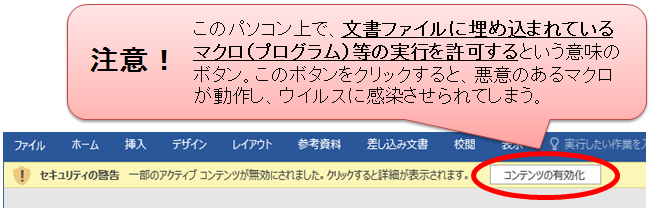

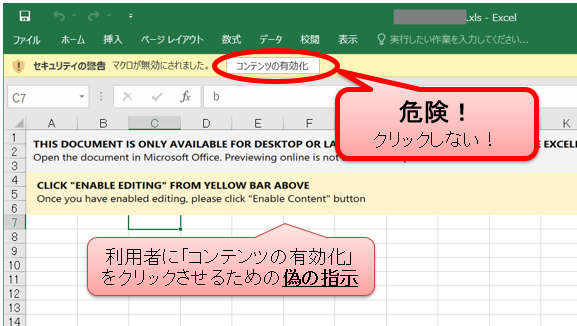

要は、WordとExcelのマクロを実行しないということです。

画像は、IPAの公式サイトから

https://www.ipa.go.jp/security/announce/20191202.html

Wordの場合、「コンテンツの有効化」ボタンを押さない。

Excelの場合、「コンテンツの有効化」ボタンを押さない。

ソースコードも公開されている(参考)

総ステップ数は約2,500ステップで意外と小さいですね。

————————————

ファイル名 サイズ , 総行数

————————————

emocheck.cpp 7,500, 185

emocheck.hpp 1,638, 69

main.cpp 17,667, 413

scan.hpp 1,011, 50

scan_v1.cpp 1,700, 64

scan_v2.cpp 2,854, 80

scan_v3.cpp 7,060, 196

scan_v4.cpp 8,729, 229

scan_v5.cpp 2,562, 72

file.cp 5,144, 187

file.hpp 771, 30

native.cpp 2,767, 96

native.hpp 4,748, 145

process.cpp 6,665, 176

process.hpp 793, 45

registry.cpp 3,450, 114

registry.hpp 725, 35

service.cpp 2,593, 90

service.hpp 877, 47

utils.cpp 4,502, 151

utils.hpp 1,063, 43

========================

■全ソース総合計 84,819 2517

まとめ

個人で気を付けるレベルを超えているので

Windows や MS-Officeの問題なので、マイクロソフトやウィルス対策ソフト会社に頑張って欲しいところですね。